Actividad PT 2.5.1: Configuración básica del switch

Març 1, 2010 a les 11:28 pm | Arxivat a 2º Trimestre | Deixa un comentariActividad PT 1.3.2: Revisión de los conceptos de Exploration 1: Reto

Març 1, 2010 a les 9:36 pm | Arxivat a 2º Trimestre | Deixa un comentariTarea 6: Reflexión

¿En qué se diferencian el acceso Telnet y el acceso de consola?

¿Cuándo puede ser necesario definir diferentes contraseñas para estos dos puertos de acceso?

¿Por qué el switch entre Host2 y el router no requiere configuración con una dirección IP para reenviar paquetes?

La practica esta feta a partir del seu paquet tracer.

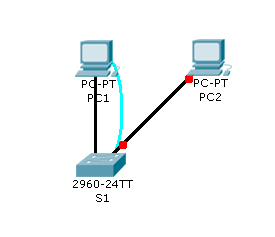

Resultat:

![[Sin+título-1.jpg]](https://i0.wp.com/3.bp.blogspot.com/_L0yKWmbWq7E/S2m4cxyocNI/AAAAAAAAAa8/3w-OsHua_CI/s1600/Sin%2Bt%C3%ADtulo-1.jpg)

Actividad 3.6.1: Desafío de habilidades de Integración de Packet Tracer

Març 1, 2010 a les 9:19 pm | Arxivat a 2º Trimestre | Deixa un comentariActividad 3.5.3: Resolución de problemas de configuraciones de VLAN

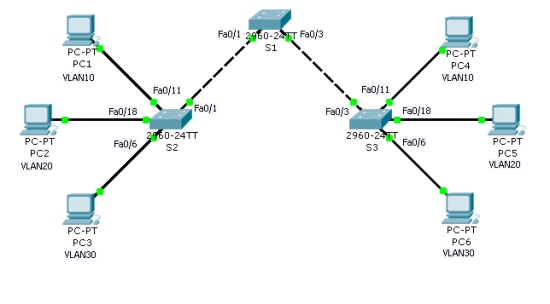

Març 1, 2010 a les 9:17 pm | Arxivat a 2º Trimestre | Deixa un comentariS2

swichtport access vlan per cada PC

switchport mode trunk a fa0/1

interface vlan 56 – ip address 192.168.56.12 i no shutdown

S1

switchport trunk native vlan 56

Crear VLAN i ficarlos hi nom

S3

name Management&Native a vlan 56

interface vlan 56 – ip address 192.168.56.13 no shutdown

Actividad 3.5.1:Configuración básica de la VLAN

Març 1, 2010 a les 9:14 pm | Arxivat a 2º Trimestre | Deixa un comentariActividad 3.4.2: Resolución de problemas en la implementación de una VLAN

Març 1, 2010 a les 9:11 pm | Arxivat a 2º Trimestre | Deixa un comentari¿Son correctas las siguientes configuraciones para cada PC? Si

Actividad PT 3.3.4: Configuración de las VLAN y de los enlaces troncales

Març 1, 2010 a les 9:09 pm | Arxivat a 1, 2º Trimestre | Deixa un comentariActividad PT 3.2.3: Investigación de los enlaces troncales de la VLAN

febrer 17, 2010 a les 8:14 pm | Arxivat a 1, 2º Trimestre | Deixa un comentariActividad PT 3.1.4: Investigación de la implementación de una VLAN

febrer 17, 2010 a les 6:12 pm | Arxivat a 1, 2º Trimestre | Deixa un comentariActividad PT 2.4.7: Configurar la seguridad del switch

febrer 4, 2010 a les 4:31 pm | Arxivat a 2º Trimestre | Deixa un comentariPREGUNTES

Paso 2: Cambiar al Modo EXEC privilegiado.

Para acceder al Modo EXEC privilegiado, escriba el comando enable. El indicador cambia de > a #.

S1>enable

S1#

Observe que se pudo entrar al Modo EXEC privilegiado sin proporcionar una contraseña. ¿Por qué la

ausencia de una contraseña para el Modo EXEC privilegiado constituye una amenaza de seguridad? Perque aixi qualsevol usuari podria remenarnos el switch.

Aqui hem configurat la seguretat d’un switch.

RESULTATS DE LA PRACTICA:

Crea un lloc web gratuït o un blog a WordPress.com.

Entries i comentaris feeds.